SOC (Security Operations Center) : piloter la cybersécurité en continu face aux attaques modernes

Le SOC (Security Operations Center) transforme des signaux de sécurité (EDR, SIEM, firewall, identité) en incidents qualifiés et en actions coordonnées. La cybersécurité opérée en continu, au service de la résilience.

Un SOC (Security Operations Center) est un centre opérationnel dédié à la surveillance continue de la sécurité informatique. Il détecte les activités suspectes, analyse les incidents en temps réel et coordonne la réponse aux cyberattaques, 24 heures sur 24 et 7 jours sur 7.

Les systèmes d’information sont devenus ouverts, distribués, interconnectés. Les utilisateurs travaillent depuis des environnements variés, les applications sont hébergées dans le cloud, les identités circulent entre de multiples services, et les accès distants font désormais partie du fonctionnement normal. Dans ce contexte, une partie des attaques finit inévitablement par franchir les défenses initiales. Non pas par la force brute, mais en exploitant des accès légitimes, des erreurs humaines ou des outils parfaitement autorisés.

La question centrale n’est donc plus uniquement comment bloquer l’attaque, mais comment détecter et maîtriser ce qui se passe une fois qu’elle a commencé. C’est précisément ce changement de paradigme qui a conduit à l’émergence du SOC. Le SOC ne cherche pas à empêcher chaque tentative. Il vise à observer en continu, analyser les signaux de sécurité, qualifier les incidents réels et coordonner la réponse avant que l’impact ne devienne critique. A ce titre, il constitue un élément central du pilotage de la cybersécurité en entreprise.

Qu’est-ce qu’un SOC ?

Un SOC (Security Operations Center) est une organisation, à la fois humaine, technique et procédurale, dédiée à la surveillance continue de la sécurité d’un système d’information. Son rôle est de détecter les activités suspectes, d’analyser les incidents potentiels et de coordonner les actions de réponse lorsqu’une menace est confirmée.

Contrairement à un outil de sécurité isolé, le SOC n’est pas un produit qu’on achète et qu’on installe. C’est une capacité opérationnelle qui s’appuie sur plusieurs briques technologiques et sur des analystes spécialisés capables d’interpréter les signaux dans leur contexte réel.

Pour beaucoup de PME/ETI, cette capacité existe sous forme managée, avec un service MDR qui apporte supervision 24/7 et réponse encadrée.

Une tour de contrôle de la sécurité

On compare souvent le SOC à une tour de contrôle aérienne. Les capteurs (Endpoint Detection & Response (EDR), firewall, corrélation d’événements (SIEM), MFA, outils cloud) remontent des milliers d’événements en continu. Pris individuellement, ces événements sont difficiles à interpréter. Le SOC centralise ces informations, les corrèle et en extrait du sens.

Son objectif n’est pas de surveiller passivement, mais de répondre à des questions très concrètes : un comportement observé est-il normal ou suspect ? S’agit-il d’un faux positif ou d’un incident réel ? Quelle est la gravité potentielle de la situation ? Quelles actions doivent être engagées immédiatement ? Qui doit être alerté et à quel niveau ?

Sans SOC, ces questions restent souvent sans réponse claire, ou sont traitées trop tard, une fois l’incident déjà visible.

Une activité continue, pas ponctuelle

La principale caractéristique d’un SOC est la continuité. Les attaques ne respectent ni les horaires de bureau, ni les week-ends, ni les jours fériés. Un SOC efficace fonctionne donc en continu, avec une capacité de surveillance et d’analyse 24 heures sur 24, 7 jours sur 7.

Cette exigence temporelle est souvent sous-estimée. Surveiller la sécurité uniquement en heures ouvrées revient à accepter des zones d’ombre quotidiennes, précisément exploitées par les attaquants. Le SOC existe pour réduire ces angles morts.

Le SOC dans la chaîne de maturité cyber

Dans une architecture de cybersécurité moderne, le SOC s’inscrit après les briques de prévention et de détection locale. La prévention limite les attaques triviales. Les outils comme l’EDR ou le SIEM génèrent des signaux. Le SOC exploite ces signaux pour décider et agir.

Il constitue ainsi le point de jonction entre la détection technique et la réponse opérationnelle, et joue un rôle central dans les stratégies de cyber-résilience. Sans SOC, les entreprises disposent souvent de nombreux outils performants, mais manquent de la capacité à les exploiter efficacement lorsqu’un incident réel survient.

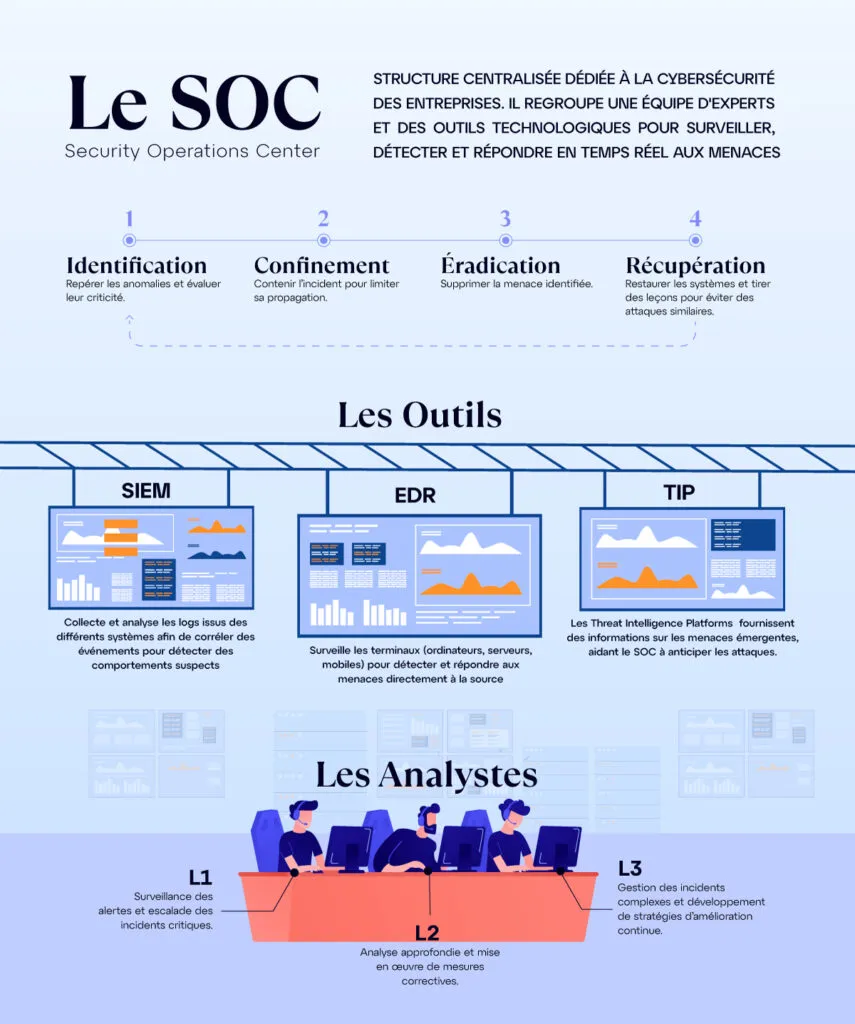

Comprendre le SOC en infographie

Pourquoi le SOC est devenu indispensable

Les attaques modernes ne se caractérisent plus par un événement brutal et immédiatement visible. Il suffit d’étudier un panorama des attaques qui visent les PME. Elles sont progressives, discrètes et patientes. L’objectif de l’attaquant est de rester invisible le plus longtemps possible, afin de comprendre l’environnement, d’identifier les systèmes critiques et de préparer une action à fort impact.

Des attaques qui laissent des traces… dispersées

Avant une attaque par ransomware ou une exfiltration de données, l’attaquant passe par plusieurs étapes : compromission initiale (souvent via tentatives d’hameçonnage), tests d’accès, reconnaissance interne, élévation de privilèges, mouvements latéraux, préparation de mécanismes de persistance.

Chacune de ces actions génère des traces techniques. Le problème n’est pas l’absence de signaux, mais leur dispersion. Une tentative d’authentification anormale ici, une exécution suspecte là, des flux réseau anormaux ailleurs.

Sans SOC, ces signaux restent isolés et paraissent insignifiants. Le SOC est précisément conçu pour les relier dans le temps et révéler un scénario d’attaque cohérent.

Le facteur temps comme variable critique

Dans de nombreux incidents majeurs, le chiffrement ou l’impact final n’intervient qu’après plusieurs jours, parfois plusieurs semaines de présence silencieuse. Plus l’attaquant reste longtemps dans le système, plus l’impact est important.

Le SOC réduit ce temps d’exposition en détectant les signaux faibles avant qu’ils ne s’agrègent en crise majeure. Il agit donc directement sur deux indicateurs clés :

- le temps moyen de détection (MTTD)

- le temps moyen de réponse (MTTR).

Ces deux métriques font la différence entre un incident contenu et une interruption d’activité prolongée.

Quand les outils seuls ne suffisent plus

De nombreuses entreprises disposent déjà d’une solution EDR, d’un SIEM, d’un MFA et de pare-feu avancés. Pourtant, les incidents passent encore inaperçus.

Le problème n’est pas technologique, il est organisationnel. Les outils détectent, mais personne n’est réellement en charge de surveiller, qualifier et décider en continu. Le SOC apporte cette responsabilité claire et structurée.

Comment fonctionne un SOC ?

Un SOC fonctionne comme une chaîne opérationnelle. Son objectif n’est pas de “regarder des alertes”, mais de transformer un flux continu d’événements techniques en décisions de sécurité, puis en actions concrètes. Pour y parvenir, il s’appuie sur trois éléments indissociables : des sources de données, des moteurs de détection, et une organisation humaine capable de qualifier et d’orchestrer la réponse.

Collecter les signaux : voir ce qui se passe réellement

Un SOC ne peut pas détecter ce qu’il ne voit pas. La première étape consiste donc à collecter des événements depuis les points névralgiques du système d’information. Dans une entreprise moderne, ces signaux proviennent généralement de :

- l’identité et l’authentification (Active Directory, Azure AD, SSO, MFA, connexions VPN),

- des endpoints serveurs et postes (alertes et télémétrie issues d’un EDR),

- du réseau (pare-feu, proxies, DNS, IDS/IPS, logs VPN, flux inhabituels),

- du cloud et des applications SaaS (Microsoft 365, Google Workspace, plateformes IaaS, journaux d’audit),

- des applications critiques (ERP, outils métiers, portails, bastions, solutions de sauvegarde),

- de la sécurité périmètre (EPP, antispam, DLP, gateways web, filtrage mail).

L’objectif n’est pas d’empiler des logs, mais de couvrir les étapes clés d’une attaque, à savoir entrée (identité), exécution (endpoint), propagation (réseau), exfiltration (cloud) et persistance (système).

Centraliser et normaliser : rendre les données exploitables

Chaque technologie produit ses événements dans son propre format. Un SOC s’appuie presque toujours sur un SIEM pour centraliser les logs et alertes dans un référentiel unique, normaliser les données (mêmes champs, mêmes types d’événements), horodater et conserver l’historique, et permettre la recherche et l’investigation rapide.

Sans cette étape, l’analyse devient artisanale. On saute d’un outil à l’autre, on perd le fil temporel, on manque des corrélations. Le SIEM sert de langage commun pour que les événements hétérogènes puissent être comparés.

Détecter : règles, corrélation et signaux faibles

La détection SOC repose sur deux approches complémentaires :

- la détection par règles (scénarios connus comme le brute force, les connexions impossibles, les exécutions suspectes, la désactivation de la sécurité),

- la détection par corrélation (enchaînements d’actions qui deviennent suspects uniquement quand on les relie).

La corrélation est centrale. Un SOC efficace ne se contente pas d’alertes brutes. Il cherche des patterns d’attaque.

Par exemple, une connexion réussie après une série d’échecs MFA, une élévation de privilèges suivie d’un accès à des partages sensibles, un poste qui déclenche une alerte EDR puis initie des connexions vers des systèmes internes, un compte qui se connecte depuis un pays atypique puis crée une règle de transfert mail.

Pris séparément, chaque signal peut sembler borderline. Corrélés, ils racontent une histoire.

Qualifier : réduire le bruit, isoler le réel

Une grande partie de la valeur d’un SOC vient du fait que la majorité des alertes ne sont pas des incidents. Entre les faux positifs, les comportements légitimes atypiques et les erreurs de configuration, un système d’information vivant génère du bruit.

Le SOC sert à trier entre le bruit (événements normaux sans impact, alertes répétitives, règles trop sensibles), le suspect (nécessite vérification, contexte, validation) et l’incident confirmé (menace réelle, réponse immédiate).

Cette qualification repose sur le contexte utilisateur (rôle, horaires, historique), le contexte technique (actif critique ou non, exposition, dépendances), la chronologie (ce qui s’est passé avant et après), et l’intention probable (administration légitime versus usage détourné).

Répondre : contenir avant l’impact

Un SOC n’a de valeur que s’il mène à l’action. La réponse suit généralement une logique progressive :

- confinement (isoler un poste, bloquer un compte, couper un flux),

- éradication (supprimer la persistance, nettoyer, corriger la cause),

- restauration (remettre en production, sécuriser, vérifier),

- retour d’expérience (comprendre la faille et réduire le risque de récidive).

Les actions possibles dépendent du modèle (SOC interne, SOC externalisé, MDR). Mais l’objectif reste le même à savoir réduire le temps de présence de l’attaquant et limiter l’impact.

Quand les réponses doivent être rapides et répétitives, un SOC peut s’appuyer sur une plateforme SOAR d’orchestration pour automatiser certains gestes comme le blocage IP, la désactivation d’un compte, la mise en quarantaine d’un endpoint, ou la création de tickets.

Un SOC basique s’appuiera sur une réponse manuelle guidée avec des playbooks simples. Un niveau intermédiaire mettra en place des actions semi-automatisées et des procédures d’escalade. Un niveau avancé utilisera l’orchestration avancée, l’automatisation contrôlée et des exercices réguliers.

L’organisation humaine d’un SOC

Pour tenir dans la durée, un SOC s’organise souvent en 3 niveaux :

-

L’analyste N1 reçoit le flux d’alertes. Il applique des procédures standard, vérifie des éléments de contexte, et fait un premier tri. Le N1 doit être rapide, rigoureux, et capable de suivre un playbook sans improvisation.

-

L’analyste N2 prend en charge les alertes ambiguës ou critiques. Il mène une investigation plus profonde (recherches SIEM, timeline), établit des corrélations multi-sources, valide incident versus faux positif, recommande une remédiation et prépare les éléments de preuve. Le N2 est le cœur analytique du SOC, celui qui transforme “une alerte” en “un incident compris”.

-

L’analyste N3 ou threat hunter intervient sur les incidents complexes, les attaques sophistiquées et les signaux faibles, l’amélioration des règles de détection, le threat hunting, et la création et l’évolution des playbooks. C’est aussi ce niveau qui fait progresser le SOC dans le temps.

SOC, SIEM, MDR : comprendre les différences

Le terme SOC est souvent utilisé de manière imprécise. Beaucoup d’organisations parlent de SOC alors qu’elles désignent en réalité un outil, un prestataire de supervision ou un service partiel. Pour faire les bons choix, il est essentiel de distinguer clairement le SOC des technologies et modèles voisins, et de comprendre ce que chacun couvre ou ne couvre pas.

| Critère | SIEM | SOC externalisé | MDR | SOC interne |

|---|---|---|---|---|

| Nature | Outil technique | Service de surveillance | Service managé de détection-réponse | Équipe et capacité internes |

| Couverture temporelle | 24/7 si configuré | 24/7 | 24/7 | Dépend des ressources (souvent 8/5) |

| Qualification des alertes | Automatique (règles) | Basique, générique | Approfondie, contextuelle | Totale si ressources suffisantes |

| Capacité de réponse | Aucune | Notification uniquement | Actions de confinement encadrées | Totale |

| Connaissance métier | Aucune | Faible | Moyenne | Élevée |

| Investissement initial | Moyen à élevé | Faible | Faible à moyen | Très élevé |

| Ressources humaines | Nécessaires | Externalisées | Externalisées | 5-8 personnes minimum |

SOC, SIEM et log management : trois périmètres différents

Un SOC n’est pas un outil. C’est une capacité opérationnelle qui s’appuie sur des outils.

Le log management se limite à la collecte et à l’archivage des journaux. Il répond surtout à des besoins de conformité ou d’audit. Il ne détecte pas réellement les attaques. Le SIEM ajoute une couche d’intelligence : corrélation, règles de détection, recherches, alertes. Il permet de voir émerger des scénarios de menace, mais ne décide ni n’agit seul. Le SOC exploite le SIEM (et d’autres briques) pour surveiller, qualifier et piloter la réponse aux incidents dans le temps.

Autrement dit, un SIEM voit, un SOC comprend et agit. Sans organisation humaine derrière, un SIEM reste une console d’alertes sophistiquée. Inversement, un SOC sans SIEM est aveugle ou artisanal.

SOC interne : le modèle de référence… rarement réaliste

Le SOC interne est souvent perçu comme le modèle idéal : maîtrise complète, connaissance fine du métier, contrôle total des décisions.

Dans la réalité, il implique une supervision 24/7 (nuits, week-ends, congés), plusieurs profils spécialisés (N1, N2, N3, ingénierie détection), une veille permanente sur les menaces, des outils coûteux et complexes à maintenir, et un risque élevé lié au turnover.

Un SOC interne réellement opérationnel nécessite en pratique au minimum cinq à huit personnes, sans compter les outils. Pour la majorité des PME et même des ETI, cet investissement n’est ni soutenable ni stratégique.

SOC externalisé : surveillance sans responsabilité réelle

Les SOC externalisés traditionnels proposent une supervision mutualisée. Ils collectent vos alertes, appliquent des règles génériques, puis vous notifient lorsqu’un seuil est dépassé.

Ce modèle présente plusieurs limites structurelles : faible contextualisation métier, règles peu adaptées à vos usages réels, délais de qualification parfois incompatibles avec une attaque rapide, et responsabilité de la réponse renvoyée au client.

En pratique, le SOC externalisé vous dit “il se passe quelque chose”. Mais c’est encore à vous de décider et d’agir, souvent dans l’urgence et sans expertise dédiée.

Ce modèle peut convenir pour de la conformité ou une première visibilité, mais il atteint vite ses limites face à des attaques modernes, progressives et humaines.

MDR : une approche orientée action

Le MDR (Managed Detection and Response) est souvent confondu avec un SOC externalisé, alors que la logique est différente.

Là où un SOC externalisé se concentre sur la surveillance, le MDR assume une responsabilité opérationnelle plus large : détection basée principalement sur l’EDR et le comportement, qualification humaine systématique, capacité de réponse encadrée (isolation, blocage, accompagnement), et communication orientée incident réel, pas alerte brute.

Le MDR ne cherche pas à “tout voir”, mais à agir vite et efficacement sur ce qui compte vraiment. Il est particulièrement adapté aux organisations qui ne peuvent pas absorber la complexité d’un SOC complet mais ont besoin d’une capacité de défense active.

Dans de nombreux contextes PME et ETI, le MDR constitue une alternative plus pragmatique et plus efficace qu’un SOC externalisé générique.

SOC, CERT et CSIRT : des rôles complémentaires

Autre confusion fréquente : SOC, CERT et CSIRT.

Le SOC est dans l’opérationnel continu : il surveille et réagit au quotidien. Le CSIRT (Computer Security Incident Response Team) se concentre sur la gestion d’incidents majeurs, la coordination, la communication et la remédiation. Le CERT a souvent un rôle plus large de veille, d’alerte sectorielle et de partage d’informations.

Dans les grandes organisations, ces fonctions peuvent coexister. Dans les PME et ETI, elles sont souvent mutualisées ou partiellement couvertes par un MDR ou un prestataire spécialisé.

Mettre en place un SOC : méthode et réalisme

Parler de SOC est une chose. Le rendre réellement opérationnel en est une autre. Beaucoup de projets échouent non pas par manque d’outils, mais par absence de méthode, de priorisation et de lucidité sur les capacités réelles de l’organisation.

Il n’existe pas de SOC clé en main

Il n’existe pas de bouton “activer le SOC”. Un SOC n’est ni un produit, ni un projet ponctuel. C’est une capacité qui se construit progressivement, à partir de fondations solides.

Les échecs les plus fréquents reposent sur trois illusions : croire que l’achat d’un SIEM suffit, penser que la supervision peut être totalement automatisée, et sous-estimer la charge humaine et organisationnelle.

Un SOC mal préparé devient rapidement une usine à alertes inutilisables, source de fatigue et de désengagement.

Définir le périmètre réel à surveiller

Avant toute considération technique, il faut répondre à une question simple : qu’est-ce qui doit absolument être détecté rapidement ?

Toutes les organisations n’ont pas besoin de tout surveiller. En revanche, toutes ont des actifs critiques (serveurs, sauvegardes, terminaux).

Un SOC efficace commence par un périmètre volontairement restreint mais bien maîtrisé, plutôt qu’une couverture exhaustive mal opérée.

Identifier les cas d’usage prioritaires

Un SOC ne surveille pas “des logs”, il surveille des scénarios de risque.

Exemples de cas d’usage pertinents : compromission d’un compte via phishing, mouvement latéral après accès initial, élévation de privilèges anormale, exécution d’outils d’administration légitimes hors contexte, exfiltration lente de données, préparation d’un ransomware.

Chaque cas d’usage doit répondre à trois questions :

- quels signaux techniques le révèlent ?

- Quelles sources de données sont nécessaires ?

- Quelle action doit être prise si le scénario est confirmé ?

Sans cas d’usage clairement définis, un SOC n’a pas de sens opérationnel.

Choisir les briques techniques avec sobriété

Un SOC s’appuie généralement sur un EDR pour la visibilité des terminaux, un SIEM pour la corrélation multi-sources, parfois un SOAR pour automatiser certaines réponses, et des outils de ticketing et de reporting.

Erreur classique : vouloir tout déployer en même temps. Il est plus sage de commencer par un EDR correctement configuré, d’ajouter un SIEM ciblé sur quelques sources critiques, et de n’introduire le SOAR qu’une fois les processus maîtrisés.

Définir clairement qui fait quoi

Un SOC mal défini organisationnellement est voué à l’échec. Il faut établir clairement qui surveille en continu, qui qualifie les alertes, qui décide des actions, qui exécute techniquement la réponse, et qui communique en interne et en externe.

Sans cette clarification, chaque incident devient un débat improvisé. Un bon SOC repose sur des responsabilités connues à l’avance, validées par la direction, pas décidées sous pression.

Intégrer la réponse dès la conception

Un SOC qui se limite à détecter est incomplet. Dès le départ, il faut définir quelles actions peuvent être déclenchées automatiquement, lesquelles nécessitent validation, quels systèmes peuvent être isolés sans risque métier, et quels délais sont acceptables selon la criticité.

Cette approche évite le piège du “on sait qu’il se passe quelque chose, mais on ne sait pas quoi faire”.

SOC et alignement métier

Un SOC efficace n’est pas celui qui bloque le plus, mais celui qui protège sans casser l’activité.

Cela implique une compréhension fine des usages métiers, une collaboration étroite avec l’IT et les équipes opérationnelles, et des arbitrages assumés entre sécurité et continuité. La sécurité opérée est un compromis intelligent, pas une posture dogmatique.

Le SOC au cœur de la cyber-résilience

Pendant longtemps, la cybersécurité s’est concentrée sur un objectif implicite : éviter l’incident à tout prix. Le SOC moderne s’inscrit dans une logique différente et plus réaliste : assumer qu’un incident peut survenir, et être capable de le contenir, le comprendre et continuer à opérer.

C’est précisément là que le SOC devient un pilier de la cyber-résilience, et non un simple centre de surveillance.

Avant l’incident : réduire la surface d’attaque réelle

Un SOC mature agit en amont, même lorsqu’aucune attaque n’est visible. Il permet notamment d’identifier les actifs les plus exposés ou mal surveillés, de détecter des comportements à risque récurrents, de révéler des failles de configuration ou des usages dangereux, et de nourrir les décisions de durcissement (hardening). A ce titre il peut mettre en place une stratégie de confiance zéro.

La valeur du SOC ne se limite pas à l’alerte, mais à l’amélioration continue de la posture de sécurité à partir de signaux réels.

Pendant l’incident : coordonner, décider, contenir

Lorsque l’attaque est confirmée, le SOC devient le centre nerveux de la réponse. Son rôle est multiple : qualifier rapidement la nature de l’attaque, mesurer l’étendue réelle de la compromission, prioriser les actions selon l’impact métier, coordonner les équipes techniques et documenter chaque décision.

Un SOC efficace évite la panique (blocages excessifs, décisions précipitées) et l’inaction (attente, incertitude, propagation silencieuse), soit deux écueils majeurs lors d’une attaque. Il apporte une lecture claire de la situation à un moment où l’information est souvent fragmentée.

Continuité d’activité et arbitrage sécurité-métier

Toutes les actions de réponse ne sont pas neutres. Isoler un serveur peut stopper une attaque mais aussi bloquer un processus métier critique. Couper un compte peut sécuriser l’environnement mais interrompre une opération sensible.

Le SOC joue ici un rôle d’arbitre éclairé, en fournissant aux décideurs une vision factuelle du risque, les scénarios possibles, et les conséquences techniques et métier de chaque option.

C’est cette capacité à prendre des décisions informées sous contrainte qui distingue un SOC opérant d’une simple console d’alertes.

Après l’incident : comprendre pour ne pas répéter

Une attaque traitée n’est jamais totalement terminée. Le SOC intervient après coup pour reconstituer la chronologie complète de l’incident, identifier le point d’entrée initial, analyser les failles exploitées, mesurer ce qui a fonctionné ou échoué dans la réponse, et proposer des actions correctives concrètes.

Sans ce travail post-incident, chaque attaque reste une leçon non apprise. Le SOC transforme l’incident en connaissance exploitable.

Enfin, souscrire à une cyber-assurance offre un accompagnement à la gestion post-incident.

SOC et retour à un niveau de service acceptable

La cyber-résilience ne signifie pas “tout bloquer jusqu’à être sûr”. Elle signifie contenir rapidement, restaurer les services critiques, sécuriser progressivement et revenir à un fonctionnement maîtrisé.

Le SOC accompagne ce retour à l’équilibre en surveillant les signaux résiduels, en validant la disparition de la menace et en s’assurant qu’aucun mécanisme de persistance n’a été oublié.

Intégration du SOC dans une stratégie globale

Un SOC ne peut pas être isolé. Il prend tout son sens lorsqu’il est intégré dans une offre de cybersécurité cohérente, une gouvernance claire, des mécanismes de prévention adaptés (EPP, double authentification, durcissement), des capacités de détection (EDR, SIEM), une réponse structurée (MDR, SOAR) et une démarche de cyber-résilience assumée.

Le SOC n’est pas une fin. C’est un moyen.

Questions fréquentes sur les SOC

Combien coûte un SOC ?

Le coût d’un SOC varie considérablement selon le modèle choisi. Un SOC interne représente un investissement de plusieurs centaines de milliers d’euros par an (salaires, outils, infrastructure, formation), ce qui le rend inaccessible pour la plupart des PME et ETI.

Un SOC externalisé ou un service MDR démarre généralement entre 2 000 et 10 000 euros par mois selon le périmètre surveillé, le niveau de service et la taille de l’infrastructure. Cette approche mutualise les coûts et permet d’accéder à une expertise de haut niveau sans supporter l’intégralité de la charge.

L’approche hybride, qui combine ressources internes limitées et partenariat externe, offre souvent le meilleur compromis coût-efficacité pour les organisations de taille moyenne.

Quelle est la différence entre un SOC et un CSIRT ?

Le SOC et le CSIRT ont des missions complémentaires mais distinctes. Le SOC opère la surveillance continue, la détection quotidienne et la réponse de premier niveau aux incidents. Il fonctionne en permanence et traite un volume élevé de signaux.

Le CSIRT (Computer Security Incident Response Team) intervient sur les incidents majeurs ou complexes. Il coordonne la gestion de crise, la remédiation approfondie, la communication vers les parties prenantes et l’analyse post-mortem. Le CSIRT n’est généralement pas actif 24/7 mais mobilisable rapidement.

Dans les grandes organisations, ces deux fonctions coexistent. Dans les structures plus petites, un service MDR ou un SOC managé assume souvent les deux rôles de manière intégrée.

Un SOC peut-il empêcher toutes les attaques ?

Non, et ce n’est d’ailleurs pas son objectif. Le SOC part du principe qu’une partie des attaques franchira les défenses initiales, malgré les meilleures mesures de prévention.

Son rôle est de réduire drastiquement le temps entre l’entrée de l’attaquant et sa détection, puis de coordonner une réponse rapide pour limiter l’impact. Un SOC efficace transforme une attaque potentiellement catastrophique en incident contenu.

La cybersécurité moderne ne vise pas l’invulnérabilité, mais la résilience : la capacité à détecter vite, réagir bien et continuer à fonctionner malgré l’incident.

Quel est le rôle d’un analyste SOC ?

Un analyste SOC est responsable de la surveillance active des systèmes, de la qualification des alertes remontées par les outils de sécurité, de l’investigation des incidents potentiels et de la coordination de la réponse avec les équipes techniques.

Son quotidien consiste à distinguer les faux positifs des menaces réelles, à reconstituer la chronologie des événements suspects, à évaluer la gravité des situations et à déclencher les actions appropriées selon des procédures établies.

Un bon analyste SOC combine compétences techniques (compréhension des systèmes, des réseaux, des attaques), capacité d’analyse (corrélation, raisonnement logique) et qualités opérationnelles (rigueur, réactivité, communication claire).

Quels outils pour un SOC PME ?

Pour une PME, l’approche doit être pragmatique et proportionnée. Le socle minimum comprend un EDR correctement configuré sur les postes critiques, des logs d’authentification centralisés (Active Directory, VPN, accès cloud) et un firewall avec journalisation activée.

Une fois ce socle en place, l’ajout d’un SIEM léger ciblé sur quelques cas d’usage prioritaires (brute force, mouvements latéraux, accès anormaux) apporte une vraie valeur sans complexité excessive.

Pour la surveillance et l’analyse, le recours à un service MDR est souvent plus réaliste qu’un SOC interne. Le MDR apporte l’expertise, la continuité 24/7 et la capacité de réponse sans nécessiter le recrutement d’une équipe complète.

L’essentiel est de privilégier quelques sources bien exploitées plutôt qu’une collecte exhaustive mal analysée.

Le SOC remplace-t-il les autres mesures de sécurité ?

Absolument pas. Le SOC ne remplace ni la prévention, ni la sauvegarde, ni le durcissement des systèmes, ni la sensibilisation des utilisateurs. Il s’inscrit dans une architecture de défense en profondeur.

Les mesures de prévention (pare-feu, EPP, MFA, segmentation) réduisent la surface d’attaque. Les outils de détection locale (EDR) génèrent les signaux. Le SOC orchestre l’ensemble, donne du sens aux alertes et coordonne la réponse.

Une analogie simple : les équipements de sécurité incendie (extincteurs, alarmes, portes coupe-feu) ne dispensent pas d’avoir un centre de supervision qui surveille, analyse et déclenche les interventions. Le SOC joue ce rôle pour la cybersécurité.

Conclusion : le SOC comme discipline, pas comme badge

Le SOC est une capacité organisationnelle continue : voir, comprendre et décider quand l’attaque est déjà en cours.

Les entreprises disposent aujourd’hui de nombreuses briques de sécurité. Mais ces outils produisent des signaux, pas des décisions. Sans SOC réellement opéré, la sécurité reste déclarative. Avec un SOC, elle devient active, pilotée et mesurable.

Longtemps réservé aux grands groupes, le SOC n’est plus une question de taille mais d’exposition. Les attaques ciblent les usages, pas les effectifs. La vraie question n’est plus “sommes-nous assez grands pour un SOC ?”, mais “pouvons-nous nous permettre de ne pas voir ce qui se passe ?” Les modèles managés rendent aujourd’hui cette capacité accessible à toutes les organisations.

Le SOC est enfin un levier central de cyber-résilience. Il réduit le temps d’aveuglement, structure la réponse et limite l’impact. Il ne promet pas l’absence d’incident, mais la maîtrise de l’incident.

Un SOC pertinent n’alourdit pas l’organisation. Il s’aligne sur les usages métier, s’intègre à la gouvernance et protège l’activité réelle. C’est à cette condition qu’il transforme la cybersécurité d’un empilement technique en fonction réellement opérée.