EPP : le socle de protection préventive des postes de travail

L’EPP protège les postes de travail contre les menaces opportunistes avant qu’elles ne deviennent des incidents. Il bloque l’exécution de ce qui ne doit pas l’être, au moment où l’attaque tente de prendre pied.

La cybersécurité de beaucoup d’entreprises ne commence pas par le réseau, ni par les serveurs, ni par les outils de supervision. Elle commence par les postes de travail. Non pas parce qu’ils concentrent l’ensemble des données critiques, mais parce qu’ils constituent le point de contact permanent entre l’humain et le système d’information.

Chaque jour, ces postes reçoivent des emails, ouvrent des documents, naviguent sur Internet, se connectent à des applications internes ou cloud, accèdent à des outils métiers, parfois depuis l’extérieur via un VPN ou un accès distant, ce qui impose une validation continue des endpoints plutôt qu’une confiance implicite. C’est précisément à cet endroit que se concentre la majorité des tentatives d’attaque opportunistes.

Une attaque moderne n’a pas besoin d’être techniquement complexe pour être efficace. Elle a surtout besoin de s’insérer dans le flux normal de travail. Un document attendu, une pièce jointe crédible, un lien cohérent avec une tâche en cours. C’est exactement ce que montrent les scénarios liés aux emails malveillants : l’attaque ne force pas la porte, elle exploite une action légitime dans un contexte frauduleux.

L’EPP (Endpoint Protection Platform) n’a pas vocation à analyser toute une attaque ni à comprendre une stratégie adverse complète. Il a pour rôle d’empêcher qu’une menace courante ne franchisse la première barrière et se transforme en incident. Cette distinction est fondamentale car l’EPP ne se situe pas au même niveau que la surveillance avancée des endpoints ou la réponse à incident. Il intervient beaucoup plus tôt, là où une grande partie des attaques peut encore être stoppée sans conséquence.

Pourquoi les attaques opportunistes dominent encore largement

Il est tentant de croire que les cyberattaques modernes sont essentiellement sophistiquées, furtives, réservées à des groupes très organisés. Cette perception est largement biaisée par la médiatisation de certains incidents majeurs. Dans la réalité quotidienne des entreprises, la majorité des attaques sont simples, répétitives et automatisées.

Pièces jointes contenant des macros, exécutables déguisés en documents, scripts téléchargés après un clic, faux installateurs, détournement de formats courants… Ces attaques ne cherchent pas à contourner une architecture complexe. Elles cherchent à être exécutées quelque part, par quelqu’un, une seule fois. Si cette première exécution échoue, l’attaque s’arrête souvent là.

Une attaque qui ne parvient pas à s’exécuter n’a pas de point d’ancrage; pas de persistance, pas de collecte locale, pas de rebond vers d’autres ressources. La chaîne s’interrompt avant même de commencer. Dans de nombreux cas, les attaques plus lourdes, notamment les ransomwares, ne sont que l’aboutissement d’une phase initiale réussie qui repose très souvent sur une exécution locale, même minime.

Qu’est-ce qu’un EPP ?

Un Endpoint Protection Platform (EPP) est une solution de sécurité installée directement sur les postes de travail et les serveurs. Son objectif consiste à empêcher l’exécution de menaces connues, ou fortement suspectes, au moment où celles-ci tentent de s’installer ou de s’exécuter.

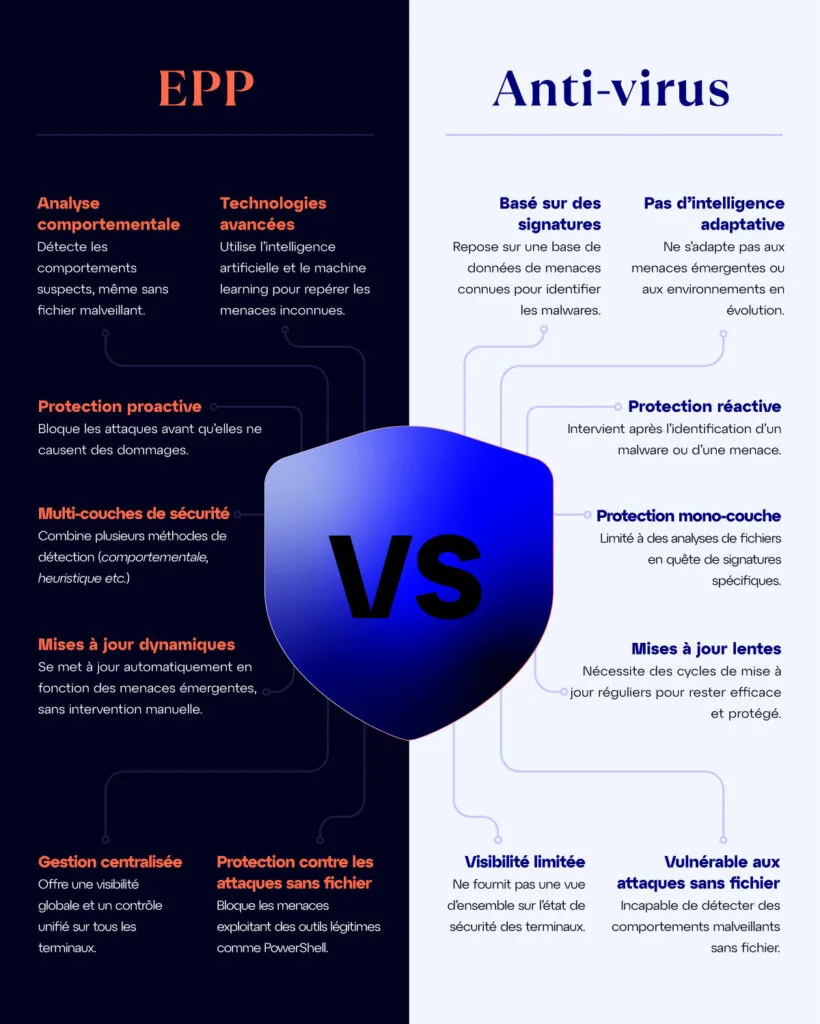

Historiquement, l’EPP est souvent perçu comme un simple antivirus d’entreprise. Cette lecture est incomplète. L’antivirus constitue une brique de l’EPP, mais l’EPP ne se limite pas à la détection de virus. Il intègre des mécanismes de prévention plus larges : contrôle d’exécution, blocage de scripts, protection contre les macros, réputation de fichiers et règles heuristiques.

Ensuite, contrairement à des solutions orientées investigation ou détection avancée, l’EPP ne cherche pas à reconstruire une chaîne d’attaque complète. Il repose sur des mécanismes éprouvés comme :

- les signatures de malwares connues,

- lesrègles heuristiques,

- les listes de réputation,

- les contrôles d’exécution,

- le blocage de scripts et de macros,

- la protections web de base.

L’EPP intervient très précisément au moment où un composant tente de s’exécuter sur le poste. Ce positionnement est volontaire. Il permet une action rapide, déterministe, avec un impact immédiat. L’EPP possède un comportement plutôt binaire : il bloque, ou il autorise.

Une protection silencieuse, mais structurelle

Dans un environnement correctement protégé, l’EPP est rarement visible. Il bloque silencieusement des fichiers, empêche l’exécution de scripts suspects, stoppe des comportements évidents avant qu’ils ne produisent un effet. Dans la majorité des cas, l’utilisateur ne s’en rend même pas compte.

Cette discrétion n’est pas un défaut. L’EPP n’est pas un outil d’enquête, c’est un garde-fou. Il est conçu pour agir sans interrompre les usages normaux, sans solliciter l’utilisateur, sans générer de décisions complexes. Lorsqu’un EPP fonctionne correctement, on oublie son existence. C’est souvent lorsqu’il est absent ou mal configuré que les incidents deviennent visibles.

Ce caractère silencieux explique aussi pourquoi l’EPP est parfois sous-estimé. Il ne produit pas de tableaux de bord spectaculaires, ni d’alertes détaillées. Son efficacité se mesure surtout à ce qui n’arrive pas.

Pourquoi l’EPP reste indispensable en 2026

Avec la montée en puissance de l’EDR et des services de détection avancée, certains considèrent l’EPP comme dépassé. Cette vision repose sur une confusion entre prévention et détection. L’une n’a pas remplacé l’autre.

Les menaces opportunistes n’ont pas disparu. Elles continuent de circuler massivement, parce qu’elles restent rentables. Bloquer ces attaques en amont reste le moyen le plus simple et le plus efficace de réduire la surface d’attaque globale. L’EPP permet de contenir une large part des incidents avant même qu’ils ne deviennent intéressants à analyser.

En effet, sans EPP, les couches de détection avancées se retrouvent submergées par des événements triviaux. Le bruit augmente, la fatigue aussi, et les signaux réellement critiques deviennent plus difficiles à identifier. Dans une logique de résistance aux cyberattaques, cette prévention joue un rôle stabilisateur car elle réduit les perturbations évitables, limite les interruptions inutiles et contribue directement à la continuité d’activité.

De plus, les événements générés par l’EPP prennent toute leur valeur lorsqu’ils s’intègrent dans une agrégation des journaux de sécurité, afin d’identifier des signaux faibles à l’échelle du système d’information.

Le lien direct entre EPP et postes utilisateurs

Le poste de travail reste l’un des environnements les plus exposés. Il concentre à la fois l’interaction humaine, l’accès aux services et une grande variété de formats de fichiers. C’est précisément pour cette raison que l’EPP est positionné à cet endroit.

Lorsqu’un fichier malveillant est bloqué à l’exécution, l’attaque s’arrête immédiatement. Aucun accès n’est créé, aucune persistance n’est installée, aucune propagation interne n’est possible. Le poste redevient un poste, pas un point d’entrée. L’EPP ne supprime pas le risque humain. Il empêche que ce risque se transforme mécaniquement en incident technique.

C’est cette capacité à casser la chaîne très tôt qui en fait une brique incontournable, même dans des architectures plus avancées.

Comment fonctionne un EPP ?

Tout d’abord, un EPP ne « comprend » pas une attaque. Il applique une série de contrôles précis au moment exact où un élément tente de s’exécuter sur un poste ou un serveur.

Cette approche repose sur une idée simple : la majorité des attaques ont besoin d’un point d’exécution local pour exister. Tant que ce point n’est pas atteint, l’attaque reste théorique. Un EPP surveille donc en permanence les tentatives d’exécution :

- lancement d’un fichier,

- ouverture d’un document contenant des macros,

- exécution d’un script,

- création d’un nouveau processus,

- tentative d’installation d’un composant.

La décision d’autoriser ou bloquer est prise à ce moment précis.

Les mécanismes de décision

Contrairement à une idée répandue, un EPP ne repose pas uniquement sur des signatures statiques. Les solutions modernes combinent plusieurs niveaux de contrôle, chacun jouant un rôle spécifique.

Les signatures et bases de réputation

Les signatures restent un pilier fondamental. Lorsqu’un fichier correspond à un malware connu, la décision est immédiate. Ce mécanisme est extrêmement efficace contre les menaces opportunistes diffusées massivement. Les bases de réputation complètent ce dispositif en permettant d’évaluer la fiabilité d’un fichier, d’un domaine ou d’une source à partir d’informations collectées à grande échelle.

Ces mécanismes permettent de bloquer une immense quantité de menaces sans aucune ambiguïté.

L’analyse heuristique et comportementale

Lorsque la signature est inconnue, l’EPP peut s’appuyer sur des règles heuristiques. Il ne s’agit pas encore d’analyse comportementale avancée, mais de détections basées sur des schémas simples comme un document qui tente de lancer un interpréteur, un script qui cherche à télécharger un exécutable ou un programme qui tente de s’auto-installer dans un emplacement sensible.

Ces règles permettent de bloquer des attaques génériques, même lorsque le fichier précis n’a jamais été vu auparavant. L’objectif n’est pas de prouver qu’un fichier est malveillant, mais d’identifier qu’il ne se comporte pas comme un usage normal.

Ce que l’EPP bloque concrètement

La force de l’EPP tient à son pragmatisme. Il applique des règles simples à des moments clés, ce qui permet de stopper :

- Les campagnes de phishing avec pièces jointes malveillantes

- Les malwares opportunistes diffusés massivement

- Les chargeurs de première phase d’attaque

- Les tentatives d’infection automatisées

- La majorité des vecteurs initiaux de ransomwares

Chaque attaque bloquée à ce stade évite toute escalade ultérieure. C’est précisément pour cette raison que l’EPP reste un élément central : sans exécution initiale, il n’y a pas de ransomware.

En bloquant ces menaces triviales, l’EPP joue également un rôle de filtre. Il réduit drastiquement le nombre d’événements à analyser pour les couches supérieures, évitant que les équipes ne soient submergées par des alertes peu pertinentes. C’est précisément ce qui explique pourquoi les attaquants cherchent de plus en plus à contourner l’exécution locale directe, en utilisant des outils légitimes ou des accès déjà compromis.

Les limites de l’EPP et la nécessité d’une approche complémentaire

Quand l’EPP n’est plus sollicité

L’EPP agit au moment de l’exécution. Dès qu’une attaque ne nécessite plus d’exécution suspecte, l’EPP sort de son périmètre :

- Compromission d’identifiants sans malware (phishing de credentials)

- Utilisation abusive d’outils système légitimes

- Connexions valides à des services cloud avec des identifiants volés.

- Attaques fileless qui exploitent PowerShell, WMI ou d’autres composants natifs

Dans ces scénarios, aucun fichier malveillant n’est déployé. Il n’y a rien à bloquer. Ce n’est pas un échec de l’EPP, c’est simplement la limite de son périmètre d’action.

L’EDR prend le relais

C’est précisément là que l’EDR intervient. Là où l’EPP bloque ce qui est connu à l’instant T, l’EDR observe ce qui est anormal dans la durée : comportements suspects, enchaînements d’actions inhabituels, déviations par rapport à un usage normal.

Un EDR sans EPP revient à analyser un flux continu d’attaques triviales. Le bruit augmente, les équipes sont saturées, et les alertes critiques deviennent difficiles à identifier. L’EPP nettoie le terrain. L’EDR analyse ce qui reste.

Le MDR : de la détection à la décision

Détecter un comportement anormal ne suffit pas si personne n’est en mesure de l’interpréter et d’y répondre rapidement. C’est là qu’intervient un service de détection & réponse opérées (MDR), ou le pilotage centralisé de la sécurité : une couche humaine, continue, capable de trier, corréler et agir.

Le MDR ne remplace ni l’EPP ni l’EDR. Il exploite leurs signaux pour produire une réponse opérationnelle. Sans MDR, les alertes existent. Avec MDR, elles deviennent des décisions.

L’EPP comme socle opérationnel en entreprise

Protection de la continuité d’activité

On associe rarement l’EPP à la continuité d’activité. À tort. Un poste bloqué par un malware, des ralentissements généralisés, des applications instables, des redémarrages répétés : ces situations ne relèvent pas de la crise majeure, mais elles dégradent directement la capacité à travailler.

Beaucoup d’incidents liés à des malwares « simples » ne déclenchent pas d’alerte. Ils ne chiffrent pas les données, ne coupent pas les services. Ils dégradent. Les utilisateurs travaillent plus lentement, les équipes IT passent leur temps à dépanner. L’activité continue, mais à un coût invisible.

L’EPP protège contre cette érosion progressive de la capacité opérationnelle.

Un enjeu particulier pour les PME

En PME, les équipes IT sont réduites, polyvalentes, sous pression. Chaque incident mineur consomme un temps précieux. L’EPP joue un rôle de régulateur : il réduit le bruit quotidien, empêche les incidents triviaux de s’accumuler, libère du temps pour traiter des sujets à plus forte valeur.

En PME, l’EPP n’est pas un luxe. C’est un amortisseur opérationnel.

Signaux d’alerte d’un EPP défaillant

Certaines situations doivent alerter :

- Postes régulièrement réinstallés

- Incidents mineurs fréquents mais non analysés

- Utilisateurs habitués à « vivre avec » des dysfonctionnements

- Équipes IT saturées par des tâches de nettoyage

Ces symptômes traduisent un défaut de prévention. Avant de chercher plus de visibilité, il faut restaurer un socle solide. La sécurité avancée ne compense jamais une prévention défaillante.

Positionnement de l’EPP dans une architecture de sécurité mature

Une stratégie mature d répartit intelligemment les rôles :

- L’EPP bloque le trivial (prévention immédiate)

- L’EDR détecte l’anormal (analyse comportementale)

- Le MDR orchestre la réponse (exploitation humaine)

- L’architecture limite l’impact (segmentation, contrôles d’accès)

Ce n’est pas la sophistication d’un outil qui protège une entreprise, mais la cohérence de l’ensemble. Un environnement doté d’un EDR puissant mais dépourvu d’EPP sera instable et bruyant. À l’inverse, un EPP sans détection avancée expose l’entreprise à des attaques silencieuses.

La maturité se mesure à l’équilibre, pas à la sophistication isolée.

Dans des environnements peu segmentés, même si l’EPP bloque une grande partie des attaques, un seul contournement peut suffire à exposer l’ensemble du système. C’est pourquoi l’EPP doit être pensé en lien avec la segmentation des accès, la gestion des droits et les mécanismes de supervision. Une offre complète de cybersécurité combine donc prévention, détection, réponse et continuité d’activité.

L’EPP protège un point. L’architecture protège l’ensemble.

Conclusion

L’EPP n’est ni obsolète ni suffisant à lui seul.* Il constitue la première ligne de défense sur laquelle reposent les mécanismes de détection, de réponse et de résilience. En bloquant les attaques triviales, il réduit le bruit, stabilise l’environnement et diminue drastiquement la probabilité d’incidents majeurs.

La majorité des attaques échouent parce qu’elles sont bloquées tôt, de manière mécanique, sans intervention humaine. L’EPP agit comme un filtre statistique : il ne garantit rien individuellement, mais il modifie profondément la distribution du risque. Dans une logique de cyber-résilience, cette stabilité préventive est essentielle. Sans elle, toute réponse à incident devient plus coûteuse, plus lente et plus risquée.

Une entreprise qui néglige l’EPP ne prend pas un risque ponctuel. Elle fragilise durablement son socle opérationnel. Dans un contexte où les attaques se multiplient, où les équipes sont sous tension et où la disponibilité conditionne l’activité, la prévention reste la première forme de résilience.