MFA : sécuriser l’identité pour casser la chaîne d’attaque

Dans un SI sans périmètre réseau, l’identité est devenue la première cible. Le MFA bloque l’exploitation des identifiants volés et casse la majorité des chaînes d’attaque modernes, même sans malware.

Dans les architectures numériques actuelles, la cybersécurité ne se joue plus uniquement au niveau du réseau ou des systèmes. Elle se joue d’abord au niveau de l’identité. Chaque accès à une application, chaque connexion distante, chaque interaction avec un service cloud repose sur une hypothèse simple : la personne qui s’authentifie est bien celle qu’elle prétend être.

Or, cette hypothèse est devenue l’un des points les plus fragiles du système d’information moderne.

Les environnements cloud, les usages SaaS, le télétravail et la mobilité ont progressivement fait disparaître le périmètre réseau classique. Les applications ne sont plus protégées par un firewall unique, mais accessibles depuis Internet. Dans ce contexte, l’identité est devenue le nouveau périmètre de sécurité.

C’est précisément à cet endroit que le MFA (Multi-Factor Authentication) intervient.

Le MFA n’est pas une couche de confort, ni une option de sécurité. Il constitue aujourd’hui l’un des rares mécanismes capables de bloquer une attaque même lorsque l’identifiant et le mot de passe ont déjà été compromis. Cette capacité en fait un pilier fondamental de la prévention, au même titre que l’EPP qui exerce protection préventive sur les postes de travail.

Pourquoi l’identité est devenue la cible prioritaire des attaques

Pendant longtemps, les attaques informatiques cherchaient à exploiter des failles logicielles, à injecter du code ou à compromettre directement des systèmes. Cette approche reste valable, mais elle est de plus en plus coûteuse et risquée pour les attaquants. À l’inverse, l’usurpation d’identité offre un accès direct, légitime et silencieux aux ressources de l’entreprise.

La disparition du périmètre réseau classique

Avec la généralisation des services cloud, les applications métiers ne sont plus hébergées derrière un réseau interne protégé. Elles sont accessibles depuis Internet, parfois sans VPN, souvent via une simple page de connexion.

Lorsque le périmètre disparaît, l’authentification devient la première et parfois la seule barrière.

Dans ce modèle, un identifiant compromis ne donne pas seulement accès à un poste ou à un serveur, mais potentiellement à :

- des outils collaboratifs,

- des applications métiers,

- des données sensibles,

- des fonctions d’administration.

C’est ce basculement structurel qui explique pourquoi les attaques basées sur l’identité se sont multipliées.

Le rôle central du phishing dans la compromission des identités

La majorité des compromissions d’identité ne reposent pas sur une faille technique, mais sur une interaction humaine. Les scénarios d’usurpation d’identité par email en sont l’illustration la plus courante.

Un utilisateur saisit ses identifiants sur un faux portail, valide une connexion suspecte ou confirme une action dans un contexte frauduleux. Aucun malware n’est nécessaire. Aucun fichier n’est exécuté. Pourtant, l’accès est réel.

Dans ces scénarios, l’attaque ne force pas le système. Elle s’authentifie.

C’est précisément ce type d’attaque que le MFA vise à neutraliser.

Des attaques sans malware, difficiles à détecter

Contrairement aux attaques qui nécessitent l’exécution d’un fichier malveillant, les compromissions d’identité laissent peu de traces techniques. Une connexion réussie avec de bons identifiants ressemble à une action normale.

Sans mécanisme complémentaire, il devient extrêmement difficile de distinguer un utilisateur légitime d’un attaquant utilisant des identifiants volés.

C’est dans ce contexte que le MFA joue un rôle de rupture puisqu’il introduit une exigence supplémentaire que l’attaquant ne possède généralement pas.

Qu’est-ce que le MFA ?

Le MFA (Multi-Factor Authentication) consiste à exiger plusieurs preuves indépendantes pour valider une authentification. Contrairement à une idée répandue, il ne s’agit pas simplement d’ajouter un code, mais de multiplier les conditions nécessaires à l’accès.

Les différents facteurs d’authentification

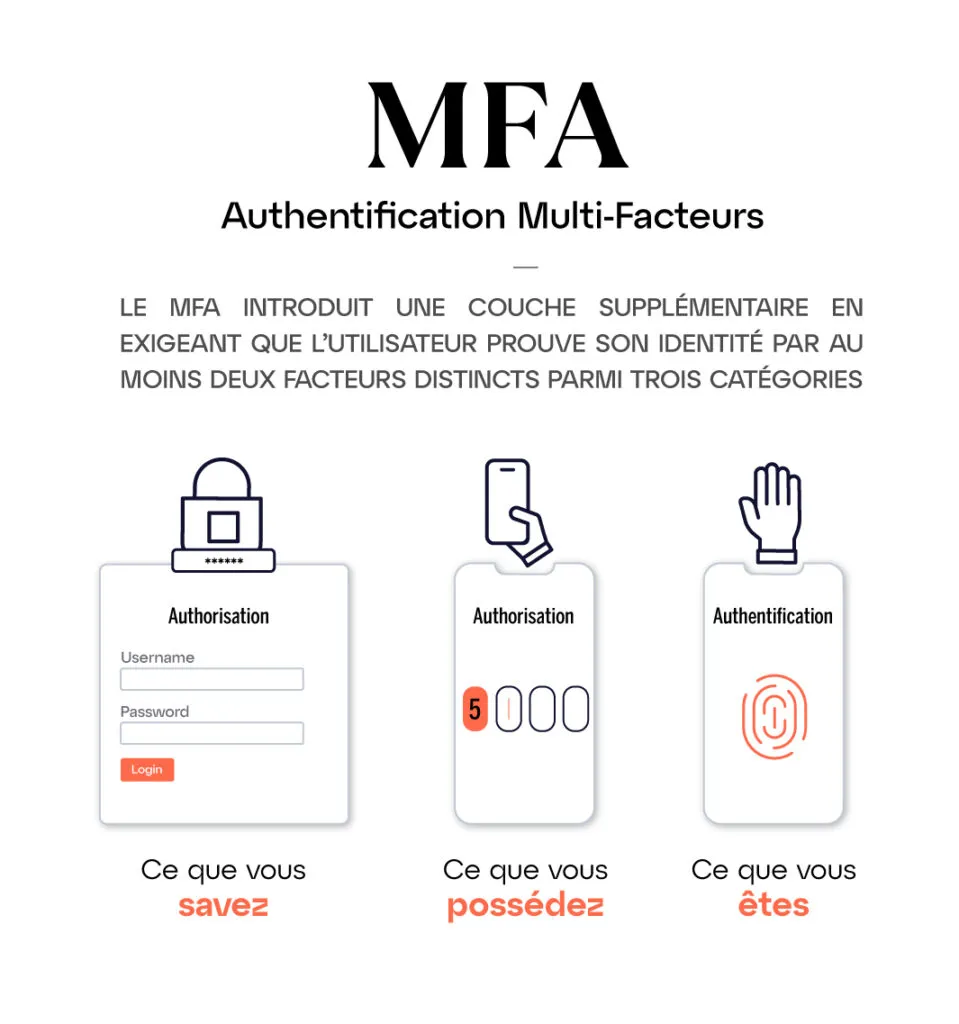

Un mécanisme MFA repose sur la combinaison de plusieurs catégories de facteurs :

- quelque chose que l’on sait (mot de passe, code PIN),

- quelque chose que l’on possède (smartphone, token, clé matérielle),

- quelque chose que l’on est (biométrie).

Ainsi, la compromission d’un seul facteur ne suffit plus à obtenir l’accès.

Dans la majorité des attaques actuelles, les attaquants parviennent à récupérer ce que l’utilisateur sait. Le MFA introduit donc un second élément, beaucoup plus difficile à voler à distance.

Ce que le MFA protège réellement

Le MFA ne protège pas un poste, une application ou un réseau. Il protège une identité.

Concrètement, au vu de son positionnement, il va empêcher :

- l’exploitation d’identifiants volés via phishing,

- l’accès non autorisé aux services cloud,

- l’abus de comptes à privilèges,

- certaines formes de rebond interne après compromission.

Dans de nombreux cas, une attaque qui aurait conduit à une compromission majeure s’arrête net au moment de la demande de second facteur.

Ce que le MFA ne fait pas

À l’inverse, le MFA ne bloque pas :

- un malware déjà exécuté sur un poste,

- une attaque locale avec élévation de privilèges,

- une action réalisée depuis une session déjà authentifiée,

- un comportement malveillant interne légitime.

Le MFA est une barrière ciblée contre l’usurpation d’identité, pas une solution universelle. Cette précision est essentielle pour éviter les fausses attentes et les déploiements mal conçus.

Comment le MFA casse les chaînes d’attaque modernes ?

Pour comprendre l’efficacité réelle du MFA, il faut l’observer comme un point de rupture placé volontairement au milieu des chaînes d’attaque modernes. Dans la majorité des scénarios actuels, l’attaquant ne cherche pas à forcer un système, mais à réutiliser un accès légitime déjà existant.

Le cas le plus courant : le phishing de credentials

Dans un scénario classique de phishing, l’attaquant parvient à récupérer un identifiant et un mot de passe valides. Sans MFA, cette étape suffit souvent à ouvrir l’accès à une messagerie, un portail cloud, un VPN ou une application métier exposée.

Avec le MFA, cette chaîne s’interrompt immédiatement.

Même si l’identifiant et le mot de passe sont corrects, l’attaquant se heurte à une seconde exigence qu’il ne possède pas : un facteur physique, contextuel ou biométrique.

Le MFA transforme une compromission silencieuse en tentative d’accès bloquée et visible.

Dans de nombreux environnements, cette simple étape empêche toute escalade ultérieure. L’attaquant ne peut ni observer, ni cartographier, ni rebondir.

L’impact du MFA sur les attaques sans malware

Les attaques modernes reposent de plus en plus sur des techniques dites fileless. Aucun malware n’est déployé, aucun fichier suspect n’est exécuté. L’attaquant se connecte avec des identifiants légitimes et utilise des outils existants.

Dans ces scénarios, EPP n’est pas sollicité, puisqu’aucune exécution malveillante n’a lieu. Le MFA devient alors la seule barrière active au moment de l’accès initial.

C’est ce qui explique pourquoi les environnements dépourvus de MFA sont particulièrement vulnérables aux attaques cloud, même lorsqu’ils disposent de solutions de sécurité avancées ailleurs.

Le MFA face aux accès cloud et aux services exposés

La généralisation du cloud a profondément modifié la surface d’attaque des entreprises. Les services ne sont plus cachés derrière un réseau interne, mais accessibles depuis Internet, souvent via une simple URL.

MFA et services SaaS

Les services SaaS reposent quasi exclusivement sur l’authentification. Une fois connecté, l’utilisateur accède à des volumes importants de données et de fonctionnalités.

Sans MFA, la sécurité d’un service cloud repose entièrement sur un mot de passe.

Avec le MFA, une tentative de connexion suspecte est immédiatement bloquée, même si le mot de passe est correct. Dans de nombreux cas, cette tentative déclenche également une alerte ou une notification à l’utilisateur, révélant une compromission en cours.

Le MFA ne protège donc pas seulement l’accès, il révèle l’attaque avant qu’elle ne produise un effet.

MFA et accès distants (VPN, portails, interfaces d’administration)

Les accès distants constituent un point d’entrée privilégié. VPN, interfaces d’administration, consoles cloud ou portails clients exposés sont des cibles récurrentes.

Dans ces contextes, le MFA joue un rôle de sas de sécurité. Il empêche l’exploitation directe d’identifiants compromis et réduit considérablement la probabilité d’un accès non autorisé.

Sans MFA, un accès distant compromis peut rapidement devenir un point d’ancrage pour une attaque plus large, notamment vers des environnements internes ou des services critiques.

MFA et ransomwares : un lien indirect mais déterminant

Dans de nombreux scénarios de menaces de cryptage malveillant, la phase de chiffrement n’est que l’aboutissement d’une présence préalable dans le système d’information. Cette présence commence souvent par un accès initial discret.

Le rôle du MFA dans la phase d’accès initial

Lorsque l’attaquant ne parvient pas à s’authentifier, il ne peut ni explorer l’environnement, ni identifier les sauvegardes, ni repérer les comptes à privilèges, ni préparer une propagation latérale.

Le MFA ne bloque pas un ransomware en tant que tel, mais il empêche souvent l’attaquant d’atteindre les conditions nécessaires à son déploiement.

En ce sens, le MFA agit comme un frein structurel. Il réduit la probabilité qu’une attaque opportuniste évolue vers un incident majeur.

Un complément naturel aux protections endpoint

Le MFA ne remplace ni l’EPP ni l’EDR. Il agit à un autre moment de la chaîne.

- L’EPP bloque l’exécution locale

- Le MFA bloque l’accès initial

- L’EDR détecte ce qui échappe aux deux premiers

Ce n’est qu’en combinant ces mécanismes que l’on réduit réellement la surface d’attaque globale.

Les limites du MFA (et pourquoi il ne suffit pas seul)

Le MFA est une brique extrêmement efficace, mais le considérer comme une protection absolue serait une erreur d’architecture. Comme toute mesure de sécurité, il répond à un périmètre précis et peut être contourné si le reste de l’environnement n’est pas cohérent.

Quand le MFA n’est pas déclenché

Le MFA intervient au moment de l’authentification. S’il n’y a pas de nouvelle authentification, il n’y a pas de MFA.

Certaines attaques exploitent des sessions déjà ouvertes, des jetons d’authentification valides, des cookies persistants ou des connexions applicatives de longue durée. Dans ces cas, l’attaquant ne saisit pas de mot de passe et ne déclenche donc pas de demande MFA.

C’est particulièrement vrai dans les environnements cloud où les sessions peuvent rester actives longtemps si elles ne sont pas correctement limitées.

Les attaques de contournement du MFA

Les attaquants ont naturellement adapté leurs techniques. Aujourd’hui, certaines campagnes cherchent non plus à voler un mot de passe, mais à intercepter ou contourner le second facteur.

L’attaque adversary-in-the-middle (AitM)

Un utilisateur reçoit un email de phishing particulièrement soigné, imitant parfaitement le portail de connexion de son entreprise. Lorsqu’il saisit ses identifiants et son code MFA, ces informations transitent en temps réel par un serveur contrôlé par l’attaquant.

L’attaquant utilise immédiatement ces informations pour s’authentifier sur le vrai portail pendant que la session est encore valide. Il récupère ainsi un jeton de session authentifié, contournant le besoin de refaire une authentification MFA.

La fatigue MFA

L’attaquant dispose des identifiants de la victime et génère des dizaines de demandes MFA consécutives sur son téléphone. Face à cette avalanche de notifications, l’utilisateur finit par valider une demande, soit par erreur, soit par lassitude, pensant qu’il s’agit d’un dysfonctionnement.

Ces scénarios restent toutefois plus coûteux, plus visibles et moins automatisables. Ils réduisent fortement le volume d’attaques opportunistes ce qui constitue déjà un gain majeur. Le MFA n’élimine pas l’ingénierie sociale, mais il la rend beaucoup plus complexe et ciblée.

Le rôle du MFA dans une stratégie Zero Trust

Le MFA prend tout son sens lorsqu’il s’inscrit dans un principe Zero Trust (ne jamais faire confiance par défaut). Le principe fondamental est simple : ne jamais considérer un accès comme acquis, même s’il provient d’un utilisateur légitime.

Le MFA comme mécanisme de vérification continue

Dans une approche Zero Trust, l’identité ne se limite pas à un identifiant et un mot de passe. Elle inclut le contexte de connexion, le type d’appareil, la localisation, l’heure et le comportement observé.

Le MFA devient alors un déclencheur conditionnel, pas une simple étape systématique.

Par exemple :

- MFA renforcé pour un accès depuis un nouvel appareil,

- MFA obligatoire pour une action sensible,

- MFA déclenché en cas de comportement anormal détecté.

Cette approche contextuelle permet de réduire la friction pour les usages normaux tout en renforçant fortement la sécurité lorsque le risque augmente.

MFA et réduction de la confiance implicite

Historiquement, une fois connecté, un utilisateur était largement considéré comme fiable. Le MFA contribue à casser cette confiance implicite, en rappelant que chaque accès critique doit être justifié.

Dans des environnements modernes, cette logique est essentielle pour limiter les mouvements latéraux et les abus d’accès, notamment dans les environnements cloud et hybrides.

Pourquoi le MFA ne remplace ni l’EDR ni le SIEM

Il est tentant de voir le MFA comme une solution simple à un problème complexe. En réalité, il ne fait que verrouiller une porte parmi d’autres.

Le MFA n’observe pas les comportements

Une fois l’accès accordé, le MFA n’a plus de visibilité. Il ne voit pas les actions effectuées, les enchaînements suspects ou les usages anormaux d’outils légitimes.

C’est précisément là qu’un outil EDR comportemental prend le relais. L’EDR observe ce qui se passe après l’authentification. Il détecte les comportements anormaux même lorsque l’accès est techniquement légitime.

Le MFA ne corrèle pas les signaux

Le MFA agit de manière ponctuelle. Il ne corrèle pas les tentatives d’accès multiples, les connexions réparties dans le temps ou les signaux provenant d’autres briques de sécurité.

Cette analyse comportementale est réalisée par le SIEM et des équipes de supervision.

Un SIEM permet de comprendre qu’une tentative MFA bloquée, suivie d’une connexion réussie ailleurs, puis d’un comportement anormal sur un poste, constitue un scénario cohérent d’attaque.

MFA, SOC et réaction opérationnelle

Le MFA devient réellement stratégique lorsqu’il est intégré dans une capacité de réaction opérationnelle.

Le MFA comme capteur d’alerte

Une tentative MFA refusée n’est pas qu’un échec d’authentification. C’est souvent le premier signal faible d’une compromission en cours.

Lorsqu’elle est correctement exploitée, elle peut déclencher une investigation, provoquer une réinitialisation de compte ou entraîner un durcissement temporaire des accès.

Sans équipe SOC 24/7 ou MDR 24/7 (investigation + réponse), ces signaux restent souvent inexploités.

De la protection à la résilience

Dans une stratégie de cyber-résilience, le MFA ne vise pas seulement à bloquer. Il contribue à détecter plus tôt, limiter l’impact et réduire le temps de présence d’un attaquant.

Ce que le MFA change réellement dans une PME

Dans les PME, les impacts du MFA sont souvent plus visibles que dans les grandes structures, précisément parce que les équipes sont plus réduites et les usages plus transverses.

Réduction immédiate du risque de compromission

Avant le MFA, un mot de passe volé suffisait. Après le MFA, ce même mot de passe devient inutilisable seul.

Cela change radicalement la rentabilité des attaques opportunistes, la surface d’exposition réelle et la fréquence des incidents liés aux comptes compromis.

Dans la majorité des PME, le MFA supprime la cause racine de nombreux incidents récurrents.

Stabilisation de l’environnement IT

Moins de comptes compromis signifie moins d’incidents à traiter, moins de mots de passe à réinitialiser en urgence et moins d’investigations coûteuses.

Le MFA ne fait pas que sécuriser, il stabilise l’exploitation quotidienne. C’est un point souvent sous-estimé, mais essentiel dans des structures où le temps IT est une ressource rare.

Déployer le MFA en PME : considérations pratiques

Budget et ressources nécessaires

Le coût d’un déploiement MFA varie selon plusieurs facteurs :

-

Solutions intégrées aux environnements existants (Microsoft 365, Google Workspace, etc.) : souvent incluses dans les licences professionnelles, sans surcoût. L’investissement porte alors principalement sur le temps de configuration et de formation.

-

Solutions dédiées (Duo Security, Okta, etc.) : comptez entre 3 et 8 € par utilisateur et par mois selon les fonctionnalités. Pour une PME de 50 personnes, cela représente un budget annuel de 1 800 à 4 800 €.

-

Clés matérielles (Yubikey, etc.) : entre 20 et 50 € par unité. À réserver aux comptes à privilèges et aux postes sensibles, soit généralement 10 à 20 % des effectifs.

Temps de déploiement réaliste

Un déploiement MFA correctement mené nécessite généralement :

- 2 à 3 jours de configuration technique initiale,

- 1 à 2 semaines de déploiement progressif par groupes d’utilisateurs,

- 2 à 4 semaines de phase de stabilisation et d’accompagnement.

L’erreur classique : vouloir tout activer en une fois. Un déploiement progressif réduit la charge sur le support IT et permet d’ajuster la configuration en fonction des retours terrain.

Formation et accompagnement utilisateurs

La réussite d’un déploiement MFA repose à 80 % sur l’adhésion des utilisateurs. Prévoyez :

- Une communication claire en amont expliquant le pourquoi,

- Des guides visuels simples (capture d’écran, pas de documentation technique),

- Une disponibilité renforcée du support IT les premiers jours,

- Des sessions de formation courtes (15-20 minutes) par petits groupes.

Anticipez les cas d’usage problématiques (perte de téléphone, absence de réseau mobile, partage de compte) et prévoyez des procédures de secours documentées.

Le MFA dans une architecture cohérente

Une architecture cybersécurité efficace repose sur une répartition claire des rôles :

- Le MFA protège l’accès

- L’EPP bloque l’exécution triviale

- L’EDR détecte l’anormal après accès

- Le SIEM corrèle les signaux

- Le SOC, l’orchestration & automatisation (SOAR) et le MDR orchestrent la réponse

Isolé, chaque outil est imparfait. Ensemble, ils forment une défense cohérente.

Le MFA ne doit donc jamais être présenté comme une solution autonome, mais comme une brique structurante d’un ensemble plus large.

Conclusion

Le MFA n’est ni une contrainte administrative, ni une option secondaire. Il constitue aujourd’hui l’un des leviers les plus efficaces pour réduire le risque réel d’attaque en entreprise.

En empêchant l’exploitation directe des identifiants volés, il coupe court à la majorité des scénarios opportunistes. En fournissant des signaux exploitables, il renforce la détection. En réduisant la fréquence des incidents, il soutient directement la continuité d’activité.

Le MFA n’élimine pas le risque. Il le rend gérable.

C’est précisément pour cette raison qu’il s’inscrit naturellement dans une offre de cybersécurité globale, pensée non comme une accumulation d’outils, mais comme une architecture cohérente, alignée sur les usages réels de l’entreprise.

Dans un contexte où les attaques ne cherchent plus à forcer les systèmes mais à exploiter les accès, ne pas déployer le MFA revient à laisser la porte ouverte en permanence.